最近,我们报道了英特尔"倒塌"GDS 安全漏洞,该漏洞影响了几乎所有稍老的英特尔处理器。虽然新一代芯片未受影响,但英特尔及其供应商合作伙伴的微码更新漏洞导致 Windows 11 和 Windows 10 PC 出现"UNSUPPORTED_PROCESSOR"BSOD,而微软理所当然地否认对此负有责任。

与此同时,Red Team 的竞争对手也未能幸免,研究人员在 Ryzen 3000、4000、5000 和 7000 系列芯片中发现了一个名为"Zenbleed"的 YMM 寄存器相关漏洞。

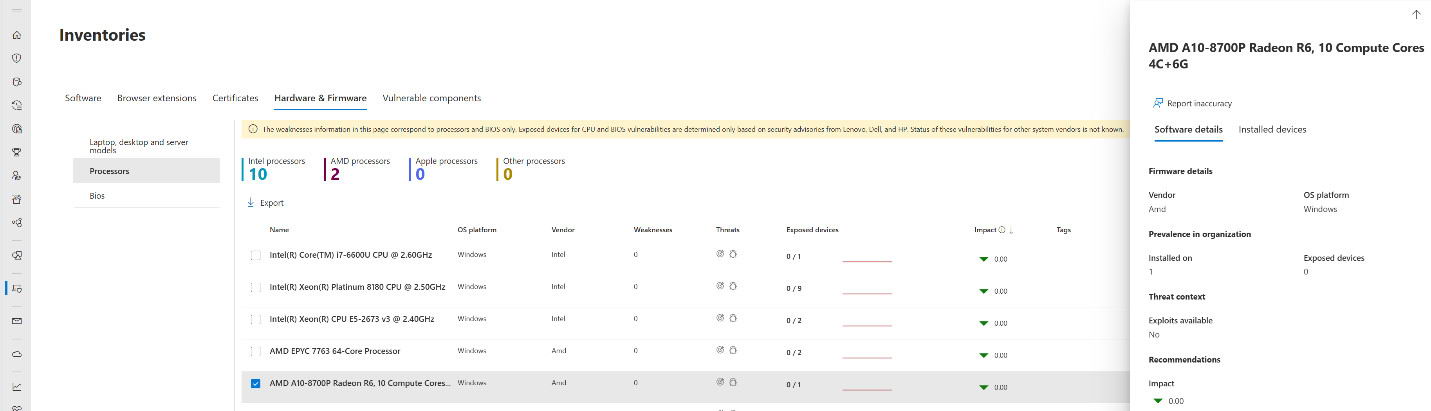

微软今天发布了一篇技术社区博文,介绍了 IT 管理员和系统管理员如何使用 Microsoft Defender 漏洞管理中一项名为"硬件和固件评估"的新 Defender 技术来管理此类易受攻击的处理器。

在提供的示例图片中,微软展示的是不受 Zenbleed 影响的 AMD Carrizo A10-8700P APU。Carrizo 基于被称为 Excavator 的第四代推土机微架构。

微软解释说:

Microsoft Defender 漏洞管理硬件和固件评估功能可提供组织内已知硬件和固件的清单。这样,您就可以识别出使用 AMD 处理器、可能暴露于该漏洞的设备(这些设备必须已接入服务)。

要使用此功能,您需要访问 Defender 漏洞管理高级功能。您可以通过购买附加或独立许可证,或者直接加入免费试用。

在该工具下的一节中,微软展示了如何使用该工具识别易受攻击的处理器:

以下高级猎杀查询提供了使用 AMD 处理器的潜在易受攻击设备列表:

DeviceTvmHardwareFirmware

| 其中 ComponentType == "Processor" (处理器)

| 其中制造商包含 "amd"

AMD 已经宣布,缓解 Zenbleed 漏洞的固件补丁即将推出。

![[WIN] Win11 Tweaker v2.0.0](https://www.pcsofter.com/wp-content/uploads/2025/03/202503041623361.webp)

![[WIN] HDCleaner v2.088 中文多语言版](https://www.pcsofter.com/wp-content/uploads/2024/07/2024072216273939.webp)

![微软发布了 Windows 11 原生 Copilot 应用 [附安装方法]](https://www.pcsofter.com/wp-content/uploads/2025/03/2025030417534785.webp)