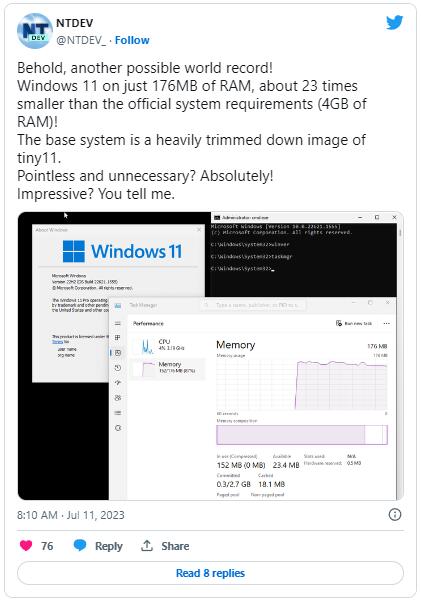

这周,微软发布了Windows 10(KB5028166)和Windows 11(KB5028185)的补丁星期二更新。该公司单独宣布了新的动态SafeOS更新,旨在加强针对安全启动漏洞的安全缓解措施。

在对安全启动DBX进行修改的同时,微软还在Windows Driver.STL撤销列表中添加了几个恶意驱动程序。安全研究公司Cisco Talos、Sophos和Trend Micro向微软通报了这些易受攻击的驱动程序。

在专门的安全公告ADV230001中,微软解释了恶意签署WHQL驱动程序导致的问题(CVE-2023-32046):

微软最近被告知,微软Windows硬件开发者计划(MWHDP)认证的驱动程序被恶意用于后开发活动。在这些攻击中,攻击者在使用驱动程序之前获得了被攻击系统的管理权限。

微软已完成调查,并确定该活动仅限于滥用几个开发人员计划帐户,没有发现微软帐户受损。我们已经暂停了合作伙伴的卖家账户,并对所有报告的恶意驱动程序实施了拦截检测,以帮助保护客户免受这一威胁。

从Vista开始,微软就要求内核模式驱动程序使用WHDP程序签名。然而,正如以前发生过的那样,这种认证方法并非万无一失。Cisco Talos联系Neowin解释说,威胁者一直在使用HookSignTool等各种驱动签名伪造工具来绕过WHCP措施。除了伪造签名外,这类工具还被用于重新签名PrimoCache等已打补丁的软件。

思科表示:

在研究过程中,我们发现威胁行为者利用HookSignTool和FuckCertVerifyTimeValidity(分别自2019年和2018年起公开的签名时间戳伪造工具)来部署这些恶意驱动程序。

HookSignTool是一种驱动程序签名伪造工具,它通过挂钩Windows API和手动更改合法代码签名工具的导入表相结合的方式,在签名过程中更改驱动程序的签名日期。

恶意驱动程序的签名并不是这些工具存在的唯一问题。在研究过程中,我们发现HookSignTool被用于在打补丁绕过数字版权管理后重新签署驱动程序。

微软已将所有此类驱动程序添加到Windows安全更新(Microsoft Defender 1.391.3822.0及更新版本)的 "易受攻击驱动程序阻止列表 "中。

来源:Cisco Talos via Sophos, Trend Micro

![[WIN] PrivWindoze v5.3.5](https://www.pcsofter.com/wp-content/uploads/2025/04/2025040217040835.webp)

![[WIN] Calibre v8.3.0](https://www.pcsofter.com/wp-content/uploads/2024/07/2024071311553744.webp)