上个月,Fortinet的安全研究机构FortiGuard实验室的安全研究人员公布了他们对一种勒索软件变种的研究结果,该变种通过伪装成关键的Windows更新来感染设备。

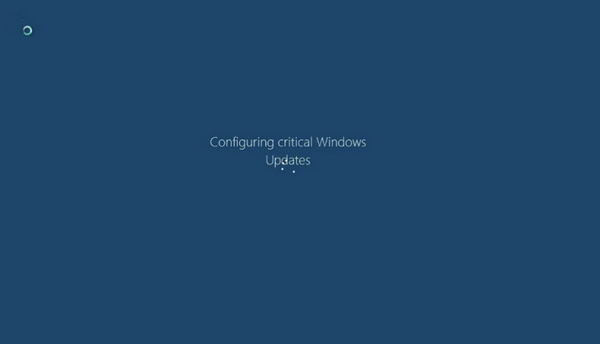

下图显示了这个被称为“Big Head”的勒索软件在用户等待电脑完成所谓的Windows更新时,在后台加密文件的假Windows更新屏幕。这个过程大约需要30秒。

上面提到的是勒索软件的第一个变种,称为变种A。还有另一个变种称为变种B,它使用名为“cry.ps1”的PowerShell文件对被入侵系统上的文件进行加密。

Fortinet表示,它能够检测并防范以下Big Head变种签名:

FortiGuard实验室使用以下AV签名检测已知的大头勒索软件变种:

- MSIL/Fantom.R!tr.ransom

- MSIL/Agent.FOV!tr

- MSIL/Kryptik.AGXL!tr

- MSIL/ClipBanker.MZ!tr.ransom

在此之后,趋势科技几天前发布了自己对“Big Head”的研究和发现,揭示了该恶意软件的更多细节。该公司发现,该勒索软件还会检查虚拟化环境,如Virtual Box或VMware等,甚至还会删除卷影复制服务(VSS)备份,这使其相当可怕。

趋势科技解释说:

勒索软件在磁盘枚举注册表中检查VBOX、Virtual或VMware等字符串,以确定系统是否在虚拟环境中运行。它还会扫描包含以下子串的进程: VBox、prl_(并行桌面)、srvc.exe、vmtoolsd。

该恶意软件可识别与虚拟化软件相关的特定进程名称,以确定系统是否在虚拟化环境中运行,从而相应地调整其操作,以获得更好的成功或规避效果。它还可以通过使用以下命令行删除可用的恢复备份:

vssadmin delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

除上述样本外,趋势科技还分析了其他几个样本。这三个样本及其特征总结如下:

- 第一个样本在其感染链中包含一个后门。

- 第二个样本使用了间谍木马和/或信息窃取程序。

- 第三个样本使用了文件感染器。

您可以在以下链接的Fortinet和趋势科技网站上找到更多技术细节以及Big Head的IOC(入侵指标)。

来源:Fortinet via Trend Micro

![[WIN] PotPlayer v250227(1.7.22496.0) x64 中文多语言版](https://www.pcsofter.com/wp-content/uploads/2022/11/2023022210504482.jpg)

![[WIN] FxSound v1.1.30.0](https://www.pcsofter.com/wp-content/uploads/2025/02/2025022711202740.webp)