苹果公司正在全面改革 iMessage 的加密安全,引入一种新的信息传输协议,以挫败尚未成为实际威胁的高级计算,而且可能在数年内都不会成为实际威胁。

苹果已经在其安全的 iMessage 平台中加入了端到端加密功能。不过,虽然 "联系人密钥验证" 等元素可以帮助用户免受当前一代计算威胁的影响,但它可能很难对付量子计算。

为了在量子计算机最终得到广泛应用时挫败它们,苹果不会等到它们到来时才加强其安全性。

正如苹果安全研究博客周三发表的一篇文章所描述的那样,苹果希望通过在 iMessage 中引入一种名为 PQ3 的新加密协议来保护现在正在进行的通信免受未来威胁的影响。

立即收获,稍后解密

加密依赖于数学问题和算法来维护安全性,而更复杂的加密模型仅凭加密被破解的本质就能提供更高的安全性。如果坏人无法获得破解加密的密钥,他们就只能依靠暴力破解所有可能的密钥组合来破解算法。

对于目前的计算机来说,在找到正确的组合之前,对每一种可能性进行 "暴力破解" 是一项时间和资源密集型的任务。然而,量子计算机有可能快速完成同样的计算,从而破解加密。

然而,由于量子计算仍在研究之中,因此目前还无法使用,在商业上也不可行,无法向更广泛的人群推广。

基于量子计算在未来将更加普及的可能性,不良分子仍然持有他们现在无法访问的加密数据,并相信他们可以在未来解密这些数据。这是一种被称为 "现在收获,稍后解密" 的攻击方案,它更依赖于廉价的存储,而不是试图通过暴力破解安全的花费。

理论上,"先收获,后解密" 确实意味着目前所有的加密通信都有可能在未来被人以量子计算更容易实现的预期为由大规模收集。

后量子密码学

为了尽量减少使用量子计算所带来的风险,密码学家们致力于研究后量子密码学(PQC)。这包括新的公钥算法,这些算法正在成为量子安全协议的基础,即当前非量子计算机可以使用,但在与量子计算机对抗时仍然安全的协议。

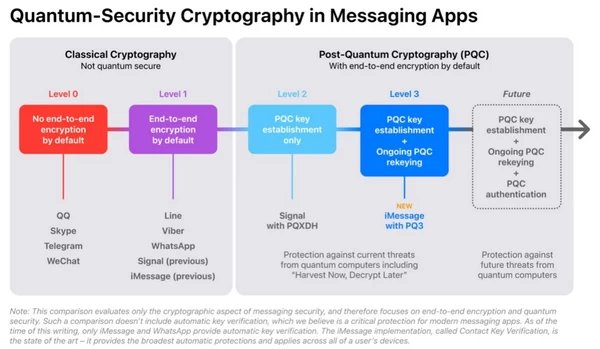

苹果公司以分级的方式描述了信息应用中的量子密码学现状,随着级别的增加而增加。0 级和 1 级被视为不含量子安全的经典密码学,而 2 级及以上则被归类为使用 PQC。

0 级适用于未使用任何量子安全技术的信息传输系统,默认情况下也不使用端到端加密。这包括 Skype、QQ、Telegram 和微信。

1 级仍不属于量子安全,但默认情况下包含端到端加密。使用该级别的服务包括 Line、Viber、WhatsApp 和以前版本的 iMessage。

至于 PQC 级别,Signal 是第一个也是唯一一个被列为 2 级的大型信息应用,它支持后量子扩展 Diffie-Hellman (PQXDH) 密钥协议。这基本上是在对话开始时使用双方的公钥来相互验证。

不过,据苹果公司称,即使是二级协议也有问题,因为它只能在对话密钥不被泄露的情况下提供量子安全。攻击者有可能拥有破坏加密密钥的手段,从而在密钥被更改之前访问加密对话。

通过定期更换密钥,这就限制了攻击者在密钥泄露的情况下能看到多少对话内容。获取密钥访问和量子处理尝试都是这种情况。

根据这一思路,苹果公司表示,当 PQC 被用于确保通信密钥的初始建立和持续的信息交换时,应用程序应努力实现三级安全。第 3 级还应包括自动恢复加密安全的能力,即使密钥被破解,也能自动恢复加密安全。

iMessage 和 PQ3

苹果公司宣布,它已开发出一种称为 PQ3 的新加密协议,并将纳入 iMessage。这一变化提供了 "抵御量子攻击的最强保护",iMessage 将成为第一个也是唯一一个支持三级安全的软件。

PQ3 将从 iOS 17.4、iPadOS 17.4、macOS 14.4 和 watchOS 10.4 的公开版本开始在 iMessage 中推广,并已纳入开发者预览版和测试版。支持 PQ3 的设备之间现有的 iMessage 对话将自动切换到新协议。

苹果公司补充说,随着 "PQ3 在大规模全球 iMessage 中的运行经验的积累",到 2024 年底,PQ3 将在所有支持的对话中取代现有的加密协议。

要使 PQ3 正常工作,苹果需要满足许多要求。这包括从对话一开始就引入后量子加密技术,以及限制单个受损密钥可以解密多少对话内容。

它还必须采用混合设计,将后量子算法与当前的椭圆曲线算法相结合,这样 PQ3 的安全性就不会低于当前的协议。此外,还需要摊销信息大小,减少额外安全性的开销。

最后,它还需要使用能 "为新协议提供强大安全保证" 的形式验证方法,苹果写道。

关于最后一点,苹果公司已经不遗余力地对 PQ3 的有效性进行了正式验证,包括由苹果公司安全工程和架构部门的多学科团队以及密码学领域的权威专家进行广泛审查。

苏黎世联邦理工学院信息安全小组负责人戴维-巴辛教授领导的团队和滑铁卢大学的道格拉斯-斯蒂比拉教授研究了互联网协议的后量子安全。他们各自使用不同的数学方法来证明,只要底层加密算法不出问题,PQ3 就能保持安全。

苹果公司还聘请了一家领先的第三方安全咨询公司对 PQ3 的源代码进行独立评估,结果没有发现任何安全问题。

PQ3 如何工作

PQ3 在设备本地生成的公钥中使用新的后量子加密密钥,并将其发送到 Apple 服务器进行 iMessage 注册。即使接收方处于离线状态,发送方设备也能通过这一过程获得接收方的公钥,并从第一条信息和初始密钥建立开始生成后量子加密密钥。

会话中还包含一个 "周期性后量子重配密钥机制",可以自我修复密钥泄露造成的安全问题。与对话一起发送的新密钥用于创建新的加密密钥,无法通过分析以前的密钥来计算,从而进一步维护了安全性。

攻击者还必须击败混合设计,这种设计将椭圆曲线和后量子元素结合在一起,用于初始密钥的建立和重配。

重配密钥过程包括与加密设备一起在带内传输新的公开密钥材料,设备之间相互交换。基于椭圆曲线 Diffie-Hellman (ECDH) 的新公钥与响应同步传输。

由于后量子密钥比现有协议大得多,苹果公司通过定期重配密钥而不是每条信息重配密钥,最大限度地减少了密钥大小的影响。

是否重配密钥并进行传输的条件是,要尽量平衡对话中信息的大小、连接能力有限的用户的体验以及保持基础设施性能的需要。苹果公司补充说,如果将来需要,软件更新可以增加重新键入的频率,同时保持系统向后兼容所有支持 PQ3 的硬件。

实施 PQ3 后,iMessage 将继续使用经典加密算法验证发件人身份和验证联系人密钥验证账户密钥,因为苹果表示,这些机制无法被未来的量子计算机追溯攻击。

要在 iMessage 对话中插入自己,攻击者需要一台量子计算机,它能在通信发生前或发生时破解验证密钥。苹果公司声称,这将破坏 "现在收获,稍后解密" 方案,因为它需要量子计算机能够在通信本身发生时实施攻击。

苹果公司认为,攻击新协议的能力 "还需要很多年",但其安全团队坚持认为,它将继续评估后量子验证的需求,以击败未来的攻击。

![[WIN] Wireshark v4.4.5 - 免费开源的网络分析工具](https://www.pcsofter.com/wp-content/uploads/2024/11/20241122165004100.webp)