据报道,苏黎世联邦理工学院(ETH Zurich)的最新研究显示,AMD 的 Zen 平台容易受到 Rowhammer 攻击,从而影响 DRAM 的可用性。

AMD 采用 Zen 3 和 Zen 2 CPU 的相对较旧的系统现在容易受到 Zenhammer 的攻击,公司建议用户提高警惕。

Rowhammer 是一个相当古老的漏洞,最初是在 2014 年通过卡内基梅隆大学和英特尔的合作研究发现的。该漏洞通过促使内存单元漏电来影响 DRAM 的内容,有可能使内存中的比特发生翻转,从而破坏内存中的数据。此外,它还可能导致入侵者获取敏感信息,该漏洞已扩展到 AMD 的 Zen 系统,因此现在被称为 "Zenhammer"。

来自苏黎世联邦理工学院(ETH Zurich)的独立研究人员找到了一种方法,通过翻转安装在 Zen 2 和 Zen 3 系统中的 DDR4 内存位,实现破坏内存内容。以下是他们的研究成果:

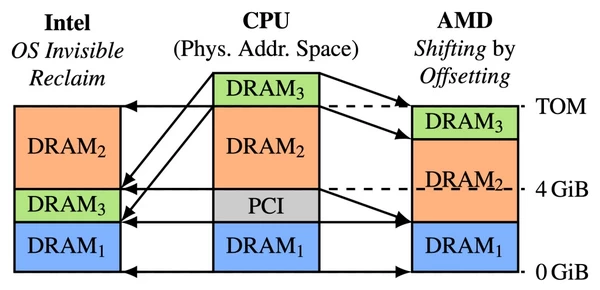

尽管 DRAM 具有非线性特性,但 ZenHammer 仍能反向设计 DRAM 寻址功能,使用专门设计的访问模式来实现适当的同步,并在模式中精心安排刷新和栅栏指令,以提高激活吞吐量,同时保留绕过 DRAM 内缓解措施所需的访问顺序。

- ETH Zurich via The Register

研究表明,AMD 系统存在漏洞,与基于英特尔的系统类似。在成功利用秘密 DRAM 地址功能后,研究人员能够调整定时例程,并通过大量测试,将 Rowhammer 的效果整合到系统中,在 Zen 2 和 Zen 3 系统中翻转内存内容。虽然这种情况对于相对较老的 AMD 消费者来说令人震惊,但 “红队” 已经对该问题做出了快速反应,并发布了一份安全简报来解决该问题。

AMD 将继续评估研究人员首次在 DDR5 设备上演示 Rowhammer 位翻转的说法。AMD 将在完成评估后提供最新信息。

AMD 微处理器产品包括符合行业标准 DDR 规范的内存控制器。对 Rowhammer 攻击的易感性因 DRAM 设备、供应商、技术和系统设置而异。AMD 建议您与 DRAM 或系统制造商联系,以确定是否容易受到这种新变种 Rowhammer 的攻击。AMD 还继续建议采用以下现有 DRAM 缓解 Rowhammer 式攻击,包括:

- 使用支持纠错码 (ECC) 的 DRAM

- 使用高于 1 倍的内存刷新率

- 禁用内存突发/延迟刷新

- 使用带有支持最大激活计数 (MAC) 的内存控制器的 AMD CPU (DDR4)

- 原代号为 "那不勒斯" 的第 1 代 AMD EPYC™ 处理器

- 原代号为 "罗马" 的第 2 代 AMD EPYC™ 处理器

- 原代号为 "米兰" 的第 3 代 AMD EPYC™ 处理器

- 使用配备支持刷新管理 (RFM) (DDR5) 内存控制器的 AMD CPU

- 原代号为 "热那亚" 的第四代 AMD EPYC™ 处理器

对于特别关注 Zenhammer 的用户,我们建议他们自行实施 “红队” 建议的缓解措施,以避免受到该漏洞的影响。与此同时,该公司正在对情况进行评估,并提供更广泛的更新。

来源:The Register, Comsec

![[WIN] Fort Firewall v3.15.4](https://www.pcsofter.com/wp-content/uploads/2024/12/2024122811272635.webp)